VPN私有网络

更新: 2025/2/24 字数: 0 字 时长: 0 分钟

互联网的普及给人们的出行交通提供了巨大的便利,甚至包括工作上的便利,现在越来越多的工作仅仅只需要一根网线就可以实现居家办公,但是使用公共网络办公是存在风险的,假如通讯流量被中间劫持,就有可能造成商业机密泄露,因此产生了私密通讯的这个需求,而 VPN 也就应需而生。VPN,英文全称 Virtual Private Network,中文全称“虚拟私有网络”,是一种端对端加密沟通方式,避免了通讯流量被中间劫持之后泄密,比如防止商业机密被泄露,最早应用在一些大公司里面,根据私密通讯的这个需求产生的。

VPN类型

HTTPS 在 2000 年才被编入 RFC(互联网通信协议说明文件),而在 1996 年人们普遍使用 HTTP 协议上网,但 HTTP 协议有一个缺点就是明文,这点对于大公司来说是要命的。**如果客户在公司的网站上下单,公司将客户的下单信息通过互联网给到仓库安排发货,首先数据经过谁手上都不知道,而且使用 HTTP 协议发送的是明文数据,就更容易被中间人知道客户的购买信息。**这时有人会想到,公司到仓库直接弄一条专线,这个想法是可行的,但是从成本上来说是不现实的,所以这个方法大部分公司都不会采用,为了把成本降到最低,就只能利用现有的公用网络体系,站对站 VPN 就比较好的解决了这个问题。

站对站VPN

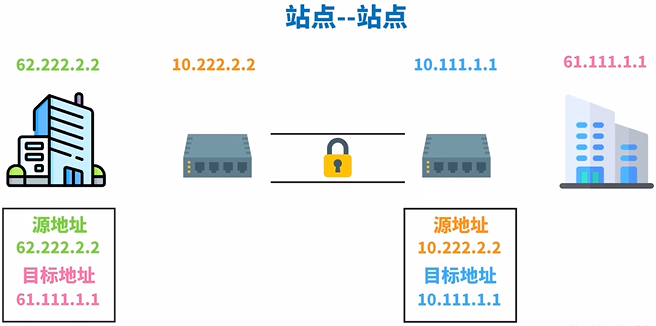

站对站 VPN 的核心原理很简单:公司和仓库各配备一个 VPN 网关,公司内部所有要发送出去的数据都要经过 VPN 网关加密,加密后的数据才能从公司出去,加密数据通过互联网到达另一头的 VPN 网关进行解密,然后再分配到指定的主机,流程反过来也一样。简单说,数据再公用网络里面是加密状态,只有通过 VPN 网关才会进行解密。

站对站 VPN 也意味着两端或者多端的地点相对固定,链接不间断,一个数据包发送到 VPN 网关的时候,数据包上的源地址会被封装为当前 VPN 网关的地址,而目标地址也会被封装为目标 VPN 网关的地址,这个数据包会被加密,在中间人看来就只是这两个网关之间在进行通信,而且数据已经被加密了,这样就隐藏了实际源地址和实际目标地址。

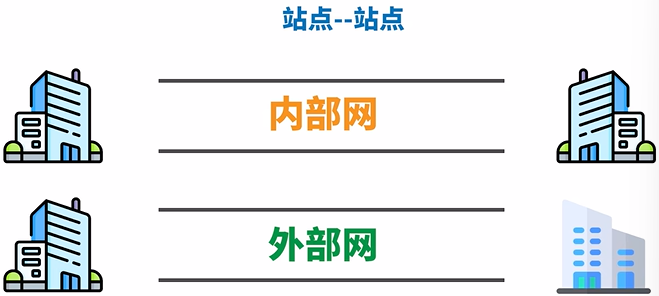

站对站 VPN 既可以应用在同一个公司,但不同地点的内部网,也可以应用在不同公司中的外部网。

客对站VPN

除了站对站 VPN,还有一种客对站 VPN,或者叫远程登录 VPN,这种类型的 VPN 就很适合居家办公的情景了,因为每个员工的家庭地址都在不同的地方,还有可能员工在咖啡厅或者酒店办公,甚至员工用手机办公,IP 地址又会发生变化,所以这种类型的 VPN 就相对比较灵活,适合短时间进行链接的情景。而且一般来说这种类型的 VPN 可以用浏览器直接通信,也可以另外安装客户端软件来进行 VPN 通信。

客对站 VPN 还有两种模式之分:全隧道模式、半隧道模式。

- 全隧道模式:客户端所有网络数据都会经过 VPN 加密进入到公司网。例如,你请求一个网站先经过 VPN 加密进入到公司网,然后公司 VPN 经过解密后,再请求目标网站,目标网站将网页返回给公司网,公司网再通过 VPN 加密将网页返回给你,你再通过 VPN 解密出网页数据。

- 半隧道模式:客户端只有访问公司网才会经过 VPN 加密进入到公司网。例如,你请求一个公司内部网络,这部分网络请求数据会经过 VPN 加密进入到公司网中,公司 VPN 再对其进行解密。但假如你请求的是外部网络,这部分网络请求数据不会经过 VPN 加密,更不会进入到公司网中。

VPN职责

保密性

上面我们讲解了不同类型 VPN,在不同场景下的应用,但有一个共同点,它们都是应用了 VPN 的“加密”,“加密”即“保密”,是为了数据不那么容易被人读取,但这只是 VPN 其中一个职责而已。

完整性

单纯的加密并不能完全保护你的数据,毕竟黑客即使看不懂你的数据,也可能乱改你的数据,这就体现 VPN 的另一个职责就是保护数据的完整性。这里就需要用到 Hash 了,也就是我们常说的哈希、指纹、散列,原理就是使用 Hash 算法根据一段字符串生成唯一的 Hash 值,这样接收方就可以根据 Hash 值来判断数据有没有被篡改,常用的 Hash 算法有 MD5 和 SHA 系列。

认证性

假如有人黑了员工的电脑使用 VPN 登录公司内部网络怎么办,这就需要 VPN 的第三个职责了,也就是认证性。常见使用的算法有 PSK 和 RSA。

VPN 框架

网络通信本来就是一对协议组合而成的,一堆协议又可以组成一个框架,VPN 主要用到了两大框架,IPsec 和 SSL/TLS 两者都包含一个 S 其含义是 Security(安全)。

IPsec

IPsec 也就是"IP Security",既可以用在站对站 VPN,也可以用在客对站 VPN,不过多数是用在站对站 VPN 上的。由于 IP 协议是在网络层里的,所以 IPsec 也是在网络层,当数据从上层传到网络层时,IPsec 就可以把网络层上面的数据全部加密再发送出去。

SSL/TLS

SSL/TLS 代表 HTTPS 里的 S,也就是我们浏览网页的时候用的就是 SSL/TLS,所以客对站 VPN 一般就是使用 SSL/TLS,毕竟有可以进行 VPN 功能的浏览器就可以了。

SSL/TLS 工作在表示层,它会加密应用层数据再往下发送出去。

VPN误解

隐藏访问

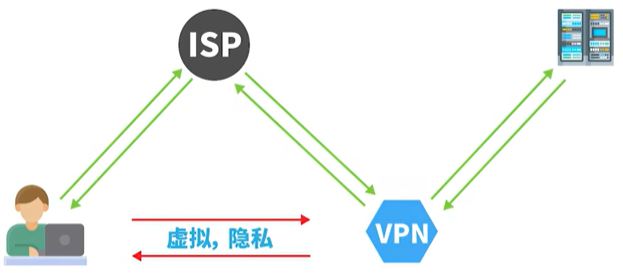

很多人觉得 VPN 可以完美隐藏自己要访问的网站,这其实是一个误解。**首先目标地址被修改后的数据通过 ISP 的网络发送到 VPN 服务器,然后 VPN 服务器再把数据解密发送到真实的服务器那边,你和VPN之间就建立了一个无形的通道。**所以 VPN 的 V 代表 Virtual,虚拟的意思,P 代表 Private,私人的的意思。

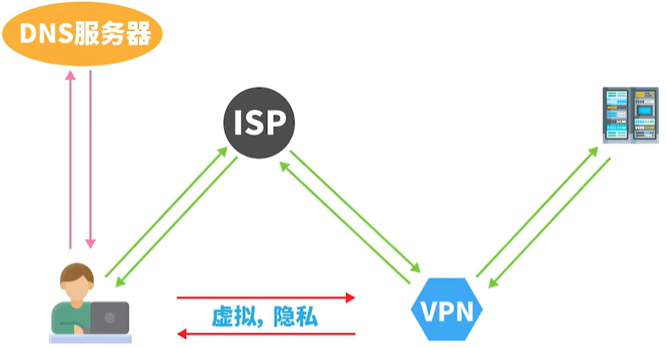

但是你能保证 VPN 不会出卖你吗?如果它不会出卖,那也有可能在 DNS 域名解析的时候,你就已经先问 ISP 某个网站的 IP 地址了,因为有可能你设置的 DNS 服务器还是 ISP 提供的,这样 ISP 还是会知道你想访问什么网站。

隐藏IP

很多人觉得 VPN 可以完美隐藏自己的 IP 地址,这其实也是一个误解。别人要知道自己的 IP 地址有很多方式,例如下面例子:

- 某人用账号密码登录某个网站后,忘记自己登录了,再把 VPN 打开,其实你第一次登录的时候服务器就已经知道你的真实 IP 地址了。

- 某人使用 VPN 通过某个国家的 IP 地址访问特定资源,VPN 确实可以做到定位到某个国家的 IP 地址,但问题是很多网站服务器也是会知道你在使用 VPN 的,从而制造一些问题让你回答。

[!ATTENTION]

上网是一件很复杂的事情,千万不要认为有什么完美的事情。